Los puertos USB tipo C de los iPhone han sido hackeados, pero puedes estar tranquilo

No existe un gran peligro para el uso de los teléfonos

Con la llegada del puerto USB tipo C a los iPhone, los usuarios finalmente pueden olvidarse de lidiar con cables propietarios, algo que para muchos es todo un acierto por parte de la firma de Cupertino. Sin embargo, esta transición también se pensaba que podía abrir la puerta a riesgos de seguridad que antes no existían.

Aunque hasta ahora no se han reportado ataques dirigidos al controlador USB tipo C de estos dispositivos de Apple, investigaciones recientes apuntan a que modificar el firmware de este elemento y ejecutar código malicioso es técnicamente posible… pero lo suficientemente complejo como para no preocuparse en exceso.

Hay que recordar que el cambio al USB tipo C fue impulsado por regulaciones europeas que exigen un estándar universal para los puertos de carga en dispositivos móviles. Esta medida busca beneficiar a los consumidores al eliminar la necesidad de cables propietarios. Sin embargo, como señalan algunos expertos, también ha presentado nuevos desafíos de seguridad que Apple debe abordar.

Vulnerabilidades en USB tipo C de Apple

Thomas Roth, un reconocido investigador de seguridad, descubrió recientemente varias vulnerabilidades en el controlador USB tipo C de los modelos iPhone 15 y 16. Aunque estas no requieren acciones inmediatas por parte de los usuarios -y no afectan a dispositivos Android-, las revelaciones destacan el potencial de nuevos métodos de ataque en el futuro.

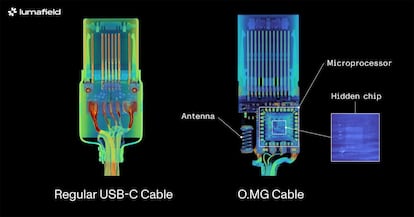

Durante el 38º Congreso de Comunicación del Caos, celebrado el mes pasado en Hamburgo, Roth presentó dos técnicas avanzadas: análisis de canales laterales e inyección de fallos electromagnéticos, aplicadas al controlador USB tipo C de Apple. Con ellas, logró extraer el firmware de este componente. Algo que es importante que se tenga en cuenta por parte del fabricante, pero que tiene un valor de vulnerabilidad bajo por el proceso que se realiza.

Si bien extraer el firmware no representa un peligro inmediato, sí permite a actores malintencionados analizar el código, identificar posibles vulnerabilidades y desarrollar malware para explotarlas. Apple, hasta ahora, ha optado por no tomar medidas, citando la complejidad de los métodos utilizados por Roth. Sin embargo, si este conocimiento se utiliza como base para futuros ataques, la compañía podría verse obligada a reaccionar.

¿Cómo podría responder Apple a estas amenazas?

Una posible solución sería rediseñar el hardware en futuros modelos de iPhone. Esto podría incluir desde pequeñas modificaciones hasta innovaciones más radicales. Por ejemplo, se espera que el iPhone SE 4, que podría lanzarse en marzo, y la familia iPhone 17, programada para finales de este año, incluyan ajustes para abordar posibles riesgos de seguridad. Además, los rumores sobre un modelo plegable, que lleva tiempo en desarrollo, sugieren que Apple podría aprovechar esta oportunidad para implementar medidas de seguridad más avanzadas.

A pesar de los posibles riesgos, el trabajo de Roth también ha generado impactos positivos. Especialistas en reparación independientes han utilizado su investigación para obtener información valiosa sobre la reparación y el diagnóstico de los Mac y los propios iPhone. Esto podría marcar un avance significativo debido a que Apple ha sido acusada varias veces de dificultar las reparaciones realizadas por los usuarios o por terceros, obligando a los clientes a pagar tarifas elevadas por servicios autorizados.

Por ahora, no se requiere ninguna acción específica por parte de los usuarios, pero mantenerse informado sobre las actualizaciones de seguridad y utilizar cables y cargadores de fabricantes confiables son medidas prudentes. Con el tiempo, es probable que Apple implemente mejoras en sus dispositivos para garantizar que la adopción del USB tipo C no comprometa la seguridad de sus usuarios.