Ciberataques en Ucrania: la guerra es híbrida y podría extenderse a otras naciones

Los proveedores de infraestructuras críticas y otras entidades del sector privado están en el punto de mira La agencia CISA lanza una advertencia de blindaje a las organizaciones

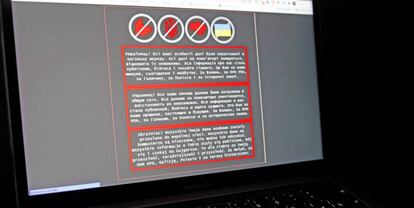

Ucrania sufrió este miércoles, pocas horas antes de que Rusia le declarara la guerra, ciberataques que dejaron inaccesibles las webs de varios bancos y departamentos gubernamentales del país. Entre los afectados, los Ministerios de Defensa, de Interior y de Relaciones Exteriores de Ucrania, lo que dejaba ver la gravedad de estos incidentes. Según explicó el ministro de Transformación Digital del país, Mykhaylo Fedorov, las webs fueron tumbadas con ataques de denegación de servicio, también llamados ataque DDoS, diseñados para dejar fuera de combate los sitios web al inundarles con grandes cantidades de solicitudes hasta que fallan.

Las empresas de ciberseguridad ESET y Symantec han descubierto también estos días cómo un nuevo malware de borrado de datos está siendo utilizado contra organizaciones ucranianas, con el fin de eliminar y corromper todo tipo de datos e información en esas entidades y provocar el caos y fuertes daños económicos. Los investigadores de ESET detectaron que ese código malicioso estaba instalado en cientos de máquinas del país.

Aunque oficialmente no se ha culpado a Rusia por estos últimos ataques, las autoridades de la UE, Reino Unido y EE UU parecen tener pocas dudas. La Oficina de Relaciones Exteriores, Commonwealth y Desarrollo del Reino Unido aseguró que la Dirección Principal de Inteligencia de Rusia (GRU) estuvo involucrada en estos ataques y en otros ocurridos la semana pasada.

Muchas voces aseguran que estos ciberataques forman parte de la guerra declarada por Vladimir Putin y se están utilizando en diferentes campañas como parte de las llamadas tácticas de guerra híbrida, que combinan los ataques cibernéticos con la actividad militar tradicional. Según cuenta la BBC, la UE anunció el martes que se desplegará un equipo de respuesta rápida cibernética (CRRT) en toda Europa, tras una llamada de ayuda de Ucrania.

En lo que va de año, este país ha sufrido diferentes campañas de malware, ataques DDos y tácticas de desinformación y guerra híbrida, incluyendo el uso de una granja de bots para alojar 18.000 cuentas móviles falsas, que se utilizaron para enviar falsas amenazas de bomba y difundir desinformación online sobre la colocación de minas en espacios públicos, según detalla José Battat, director general de Trend Micro Iberia.

Dimensión cibernética

Este experto señala que con más de 130.000 soldados rusos apostados en la frontera ucraniana, la región está siendo testigo de la mayor acumulación de potencia militar desde la Guerra Fría, “pero inevitablemente también hay una dimensión cibernética en este conflicto”.

En su opinión, las tensiones provocadas por los ciberataques podrían intensificarse fácilmente y extenderse a otras naciones, con los proveedores de infraestructuras críticas y otras organizaciones del sector privado en el punto de mira. “Lituania y Polonia ya han elevado los niveles de amenaza, y la Agencia de Ciberseguridad y Seguridad de las Infraestructuras de EE UU (CISA) emitió esta semana una advertencia de blindaje a las organizaciones”, indica.

En ella, esta organización aseguraba que, aunque actualmente no hay amenazas específicas creíbles para el territorio de EE UU, “somos conscientes de la posibilidad de que el Gobierno ruso considere la posibilidad de intensificar sus acciones desestabilizadoras de manera que puedan afectar a otros fuera de Ucrania”. El mensaje deja claro, como dice Battat, que los crecientes ataques a los sitios web y a las infraestructuras informáticas ucranianas ponen nerviosos a los responsables políticos de Washington y de otros países.

Christian Sorensen, exlíder del equipo internacional de guerra cibernética de US Cybercom y ahora CEO de la firma de seguridad SightGain, aseguró a Znet que los ciberataques en esta etapa están diseñados para aumentar la atención y la presión, y causar caos y sembrar dudas en el Gobierno y la economía. “Pero es posible que en las próximas horas/días haya más actividad para aislar e interrumpir a los ciudadanos ucranianos y especialmente las actividades gubernamentales (...). La siguiente etapa tendrá más impacto y buscará disuadir a otros países para que se involucren”.

Los ciberataques de Rusia y la táctica de desinformación contra Ucrania no son nuevos. Arrancaron en 2009. Y ya en diciembre de 2015, la mitad de los habitantes de Ivano-Frankivsk (Ucrania) se quedaron sin electricidad y, según Chester Wisniewski, investigador principal de Sophos, se cree que fue obra de piratas informáticos rusos patrocinados por el Estado. "Los ataques se intensificaron en junio de 2017, cuando desataron una nueva pieza de malware ahora conocida como NotPetya y que terminó propagándose por todo el mundo, causando al menos 10.000 millones de dólares en daños en todo el mundo", añade este experto.

Wisniewski recuerda que a mediados del pasado enero numerosos sitios web del gobierno ucraniano fueron desconfigurados y los sistemas fueron infectados con malware disfrazado de ataque de ransomware. "En este ataque se dejaron muchas falsas banderas para que se pensara que eran obra de disidentes ucranianos o partisanos polacos. Distraer, confundir, negar e intentar dividir parecer ser el playbook estándar actual", dice.

¿Cooperación o espectáculo geopolítico?

Ofensiva. Los últimos ciberataques a Ucrania se producen irónicamente en medio de una cooperación sin precedentes entre EE UU y Rusia para acabar con la ciberdelincuencia organizada. El director general de Trend Micro recuerda que el Kremlin está llevando a cabo una ofensiva sin precedentes contra los ciberdelincuentes que operan en su país. Se han producido las supuestas detenciones de los miembros de la filial del ransomware REvil, del cabecilla del grupo de ciberdelincuentes InFraud y la desarticulación de una tercera operación de ciberdelincuencia no identificada.

Riesgos. José Battat habla de “panorama desconcertante”. Y asegura que “aunque todos deberíamos alegrarnos de los movimientos rusos para vigilar la ciberdelincuencia de forma más eficaz, puede que no sea más que un espectáculo geopolítico”. Por ello, advierte que las organizaciones públicas y privadas están operando en un entorno de riesgo que está en constante cambio y que cualquiera puede sufrir daños colaterales si las tensiones siguen en aumento, por lo que las invita a adoptar las mejores prácticas en materia de ciberseguridad.

Defensas. Aunque contar con defensas de seguridad "debería ser lo normal, es muy importante prepararnos ahora para un aumento de la frecuencia y gravedad de los ataques. Debemos mantenernos alerta, cerrar las escotillas y vigilar cualquier movimiento inusual en nuestras redes a medida que las fases del conflicto fluyan”, dice Chester Wisniewski, investigador principal de Sophos.

Patriotas delincuentes. Este experto añade que, desde una perspectiva global, deberíamos esperar que una serie de "patriotas autónomos en Rusia, con lo que me refiero a delincuentes de ransomware, creadores de phising y operadores de botnets, arremetan con más fervor de lo normal contra los objetivos percibidos como contrarios a la madre patria".