Si usas Google Cloud en el trabajo, cuidado con esta campaña de phishing

Falsifican correos oficiales

Si utilizas Google Cloud en tu trabajo diario, este aviso te interesa, y mucho. Una reciente investigación ha destapado una campaña de phishing especialmente compleja que puede darte un gran dolor de cabeza.

El hallazgo llega de la mano de Check Point Research, el equipo de inteligencia de amenazas de Check Point Software Technologies, y han descubierto un ataque que consigue enviar mensajes desde direcciones oficiales de Google, utilizando herramientas legítimas de su propia infraestructura en la nube.

Sí, has leído bien: ya no basta con comprobar el remitente, o confiar en que los filtros de seguridad lo paren todo. Esta campaña de phishing es un peligro en toda regla.

Una campaña de phishing que parece totalmente legítima

Durante apenas dos semanas, los investigadores detectaron el envío de más de 9.000 correos maliciosos dirigidos a unas 3.200 organizaciones de todo el mundo.

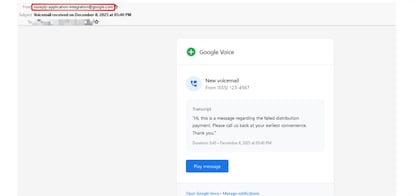

En este tipo de campañas masivas, es normal enviar miles de correos para “probar suerte”. Lo realmente preocupante era el origen de los mensajes. Todos ellos se enviaron desde la dirección noreply-application-integration@google.com, una cuenta legítima asociada a servicios de Google Cloud.

Este detalle lo cambia todo. Al utilizar infraestructura oficial, los atacantes lograron que los correos pasaran sin problemas muchos filtros de seguridad tradicionales. Para el usuario final, el mensaje no despertaba sospechas: el dominio era correcto, el formato profesional y el lenguaje idénticos al de las notificaciones corporativas reales.

No se trataba de un fallo de seguridad en Google como tal, sino del uso indebido de una funcionalidad legítima pensada para automatizar flujos de trabajo y notificaciones empresariales dentro de Google Cloud.

El señuelo perfecto en entornos corporativos

Los correos imitaban con gran precisión avisos habituales que cualquiera puede recibir en su trabajo. Alertas de buzón de voz, notificaciones sobre documentos compartidos, solicitudes de permisos o avisos de acceso no autorizado.

Mensajes que encajan perfectamente en el día a día de una empresa y que pueden engañar a cualquier empleado. Cuando recibes decenas de notificaciones al día, es fácil bajar la guardia y hacer clic sin analizar cada detalle.

Una campaña muy bien elaborada y en la que no han usado la clásica falsa urgencia exagerada. Está perfectamente redactada, haciendo que el correo parezca normal, coherente y alineado con procesos internos reales.

Al hacer clic en el enlace, la víctima entra en un recorrido diseñado para generar confianza y esquivar controles de seguridad. En primer lugar, el enlace lleva a un servicio legítimo alojado en Google Cloud. Esto reduce aún más las sospechas, tanto del usuario como de muchas herramientas de análisis automático. Después, aparece una falsa verificación tipo CAPTCHA, cuya función no es proteger nada, sino bloquear sistemas automatizados de detección.

Solo tras superar ese paso, el usuario es redirigido a una página falsa de inicio de sesión de Microsoft, alojada en un dominio externo. Es ahí donde se produce el robo de credenciales. Cuando la víctima introduce sus datos, estos van directamente a manos de los atacantes.

Este encadenamiento de pasos demuestra un nivel de planificación muy superior al del phishing tradicional. Así que, si utilizas Google Cloud, estate alerta a cada notificación. Más vale prevenir, que curar.