Así pueden robarte tus contraseñas de Facebook y otras redes sociales

No todo el mundo tiene los conocimientos para ello, pero lo cierto es que robar contraseñas de redes sociales de otros usuarios es relativamente sencillo, y de hecho existen en Internet decenas de programas diseñados para ello. La auditoría de tráfico de una red es uno de los sistemas más comunes, y aprovecha las vulnerabilidades de las redes WiFi públicas para interceptar la comunicación de un usuario con los servicios de Internet para conseguir estas credenciales. Pero no es la única forma, y el que repasamos a continuación es otro de los sencillos métodos que permiten esto.

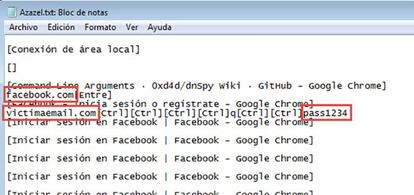

Un keylogger registra todas las pulsaciones que el usuario hace en el teclado, y permite robar las contraseñas de redes sociales

Hay diferentes tipos de programas informáticos que sirven para interceptar las comunicaciones entre un usuario y los servicios de Internet, y para evitarlos uno de los puntos clave es tener un antivirus con su base de datos actualizados. Pero además de esto, siempre hay que tomar precauciones en la navegación web y evitar la descarga e instalación de programas desde fuentes no fiables o dudosas. En cualquier caso, el riesgo de que instalen de forma remota un keylogger en nuestro ordenador es real.

Y estos programas funcionan de una forma muy sencilla. Se dedican a interceptar y guardar las pulsaciones que un usuario hace sobre el teclado del ordenador infectado, y evidentemente trasladarlas al equipo del 'hacker' para que pueda interpretar los datos y de ahí extraer las contraseñas o, sencillamente, datos precisos sobre la actividad del infectado en Internet. El mayor riesgo de este tipo de infecciones es que son realmente complicadas de detectar, y el usuario en ningún caso es capaz de percibir cambio alguno en su ordenador.

Uno de los pocos sistemas que se pueden emplear para detectar estas amenazas es revisar el intercambio de datos que hace nuestro ordenador. Es decir, revisar los procesos en ejecución en segundo plano, concretamente los que intercambian paquetes de datos aprovechando la conexión de Red, e identificando cuáles de los servicios son sospechosos. De esto se encargan los antivirus, pero actuando únicamente sobre los procesos reconocidos como parte de un keylogger, motivo por el cual es imprescindible mantener la base de datos del mismo actualizada.